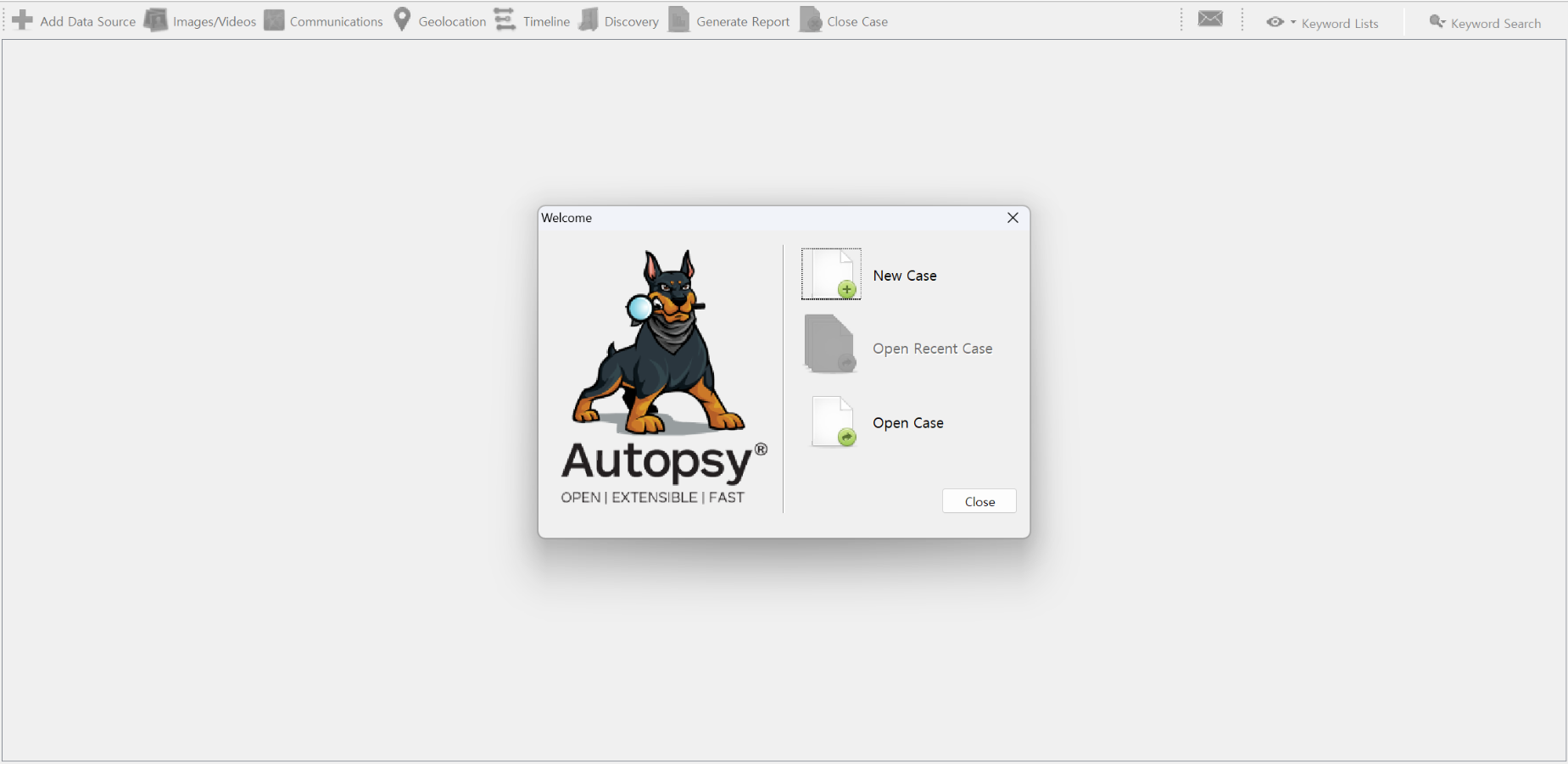

1. 기본 화면

2. New Case

1. New Case → Case Information → Optional information

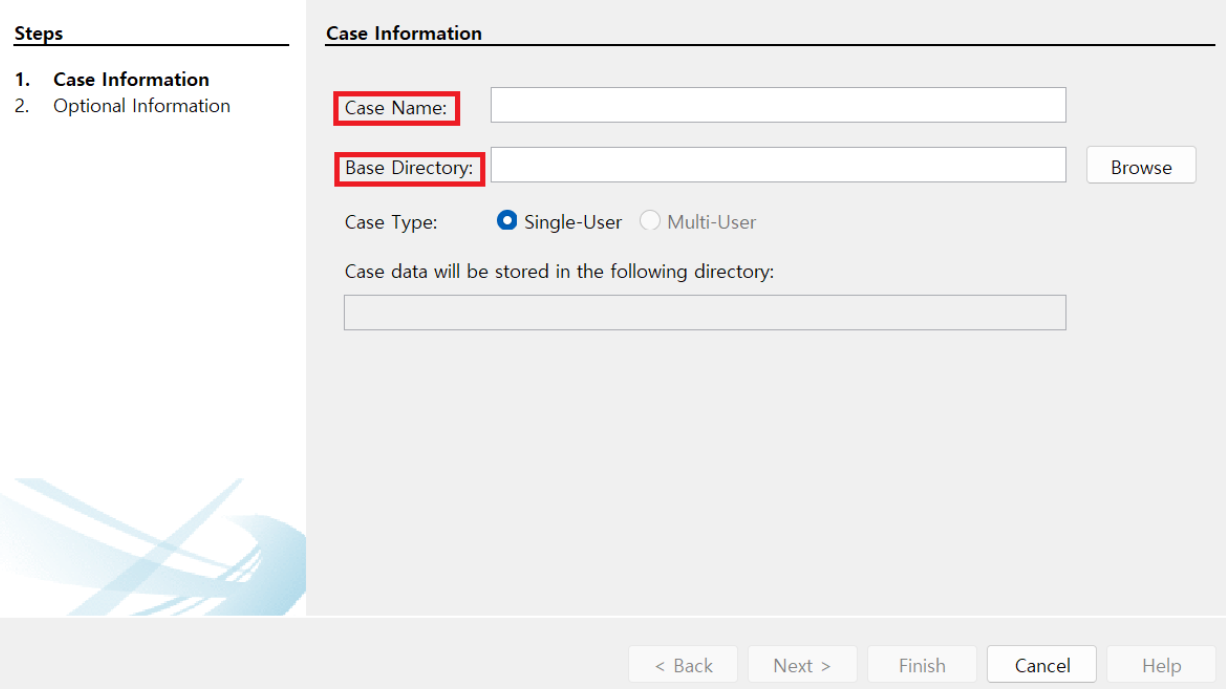

- Case Information

Case Name: 해당 사건 분석 저장 디렉터리 이름

Base Directory: Autopsy 사건 분석 저장 디렉토리 경로

(C 드라이브를 제외한 드라이브 추천, 혹시 모를 재부팅으로부터 데이터 보호)

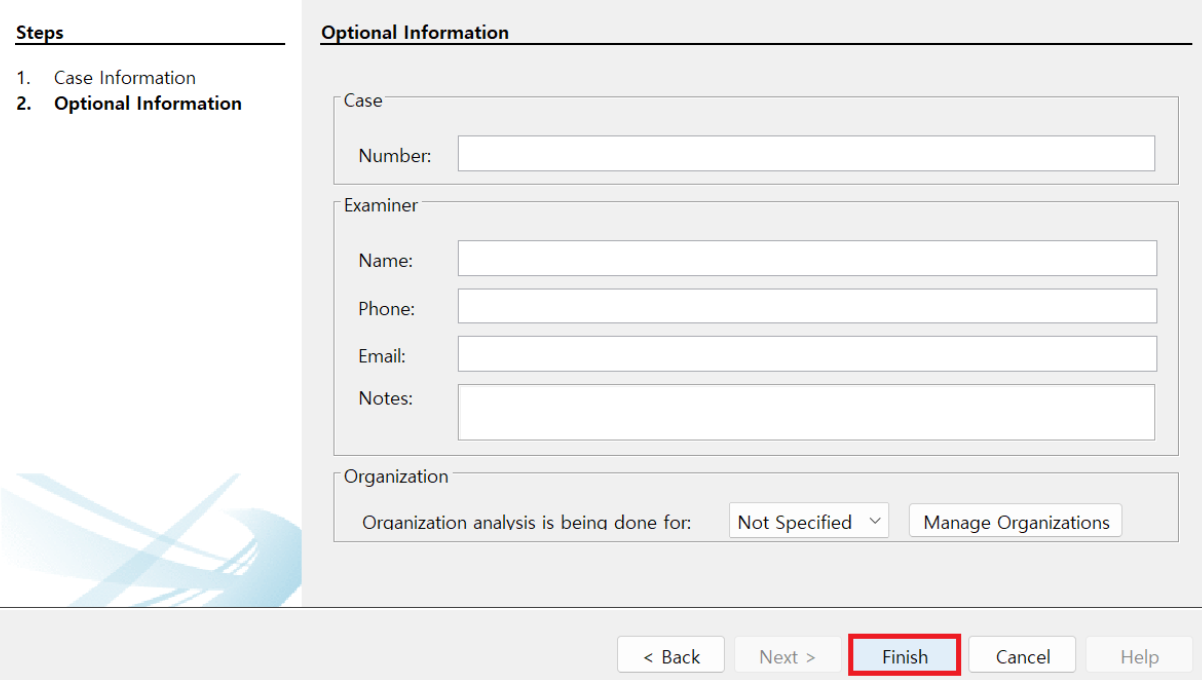

- Optional information

Case, Examiner, Organization 생략 가능

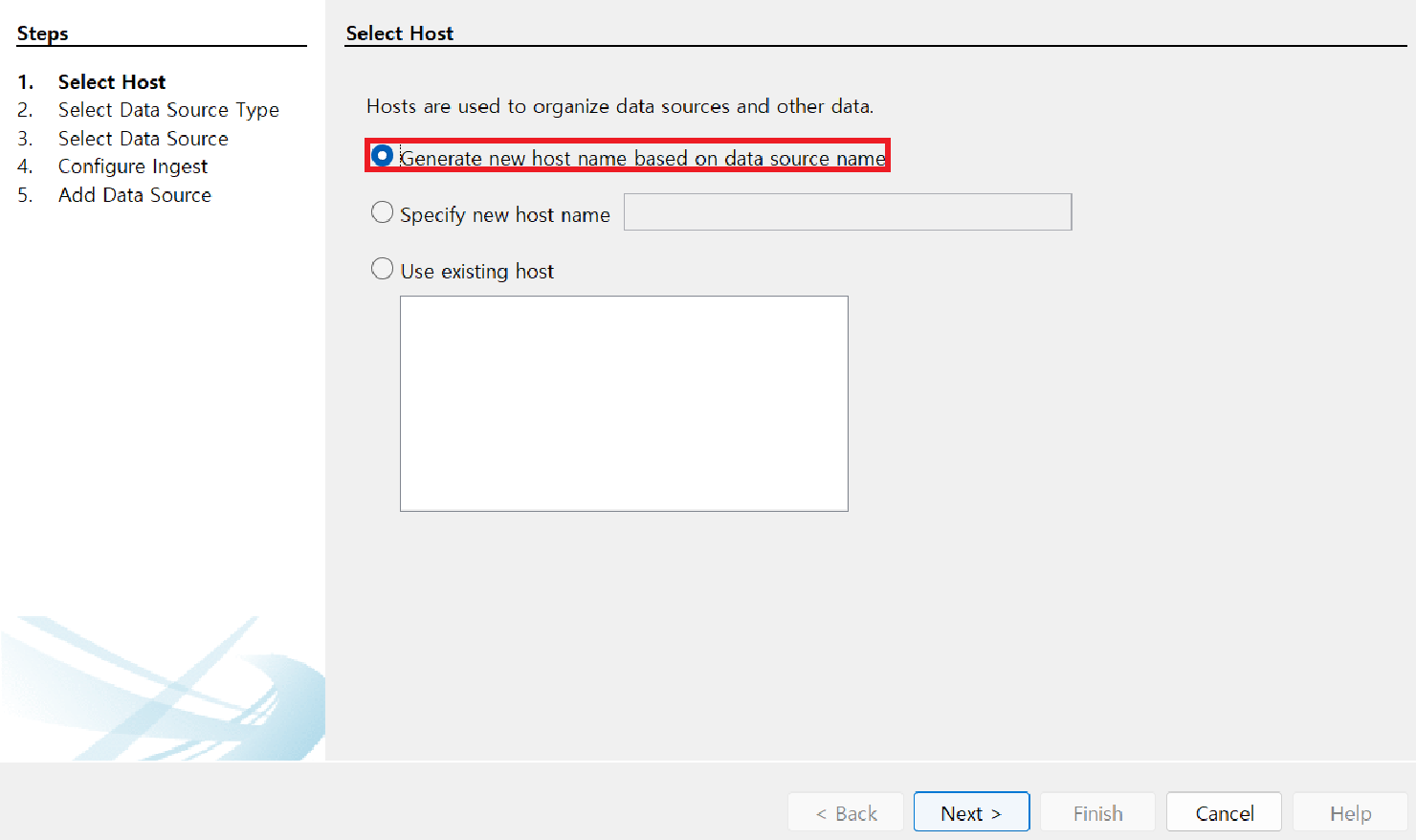

2. Select Host

- Generate new host name based on data source name: 기본 값 선택

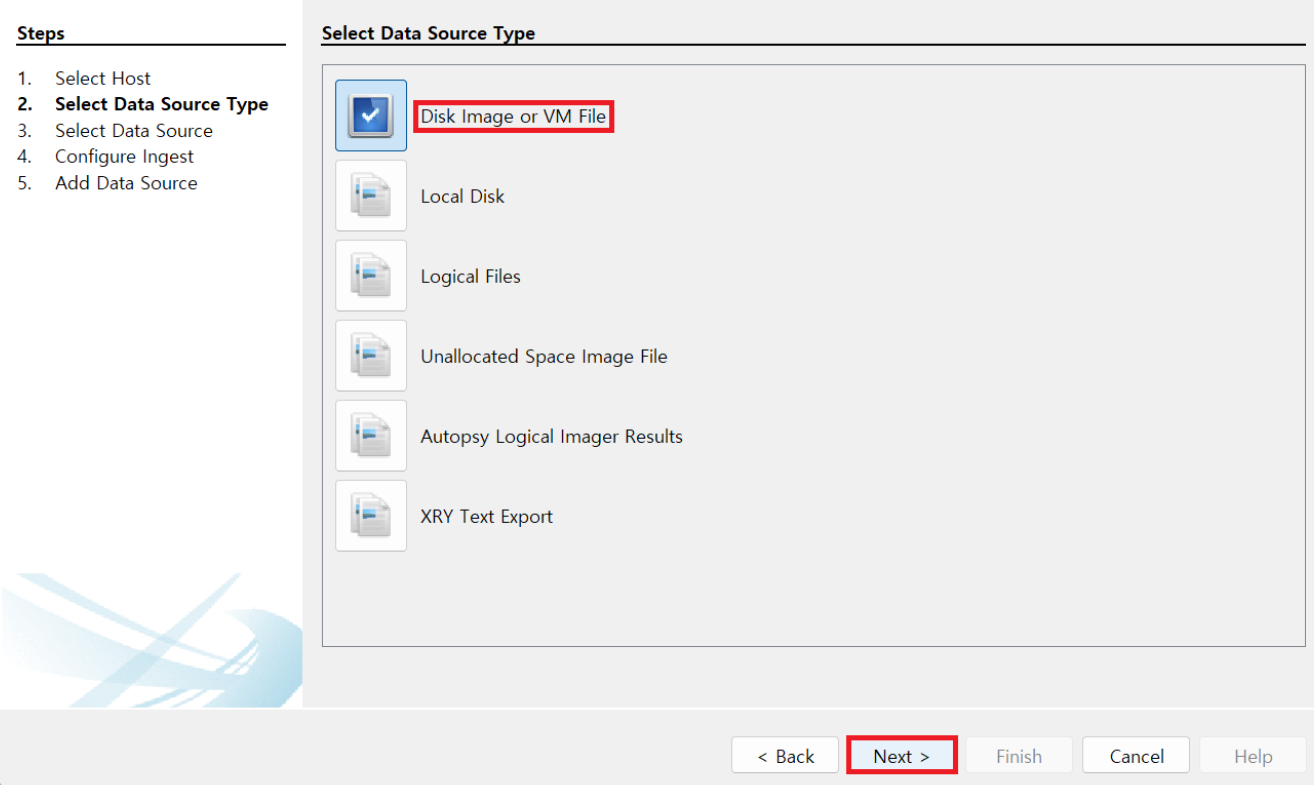

3. Select Data Source Type

분석할 디스크의 데이터 타입 선택

- Disk Image or VM File: 이미지 파일, VM 파일

- Local Disk: 로컬에 연결된 디스크 (HDD, USB)

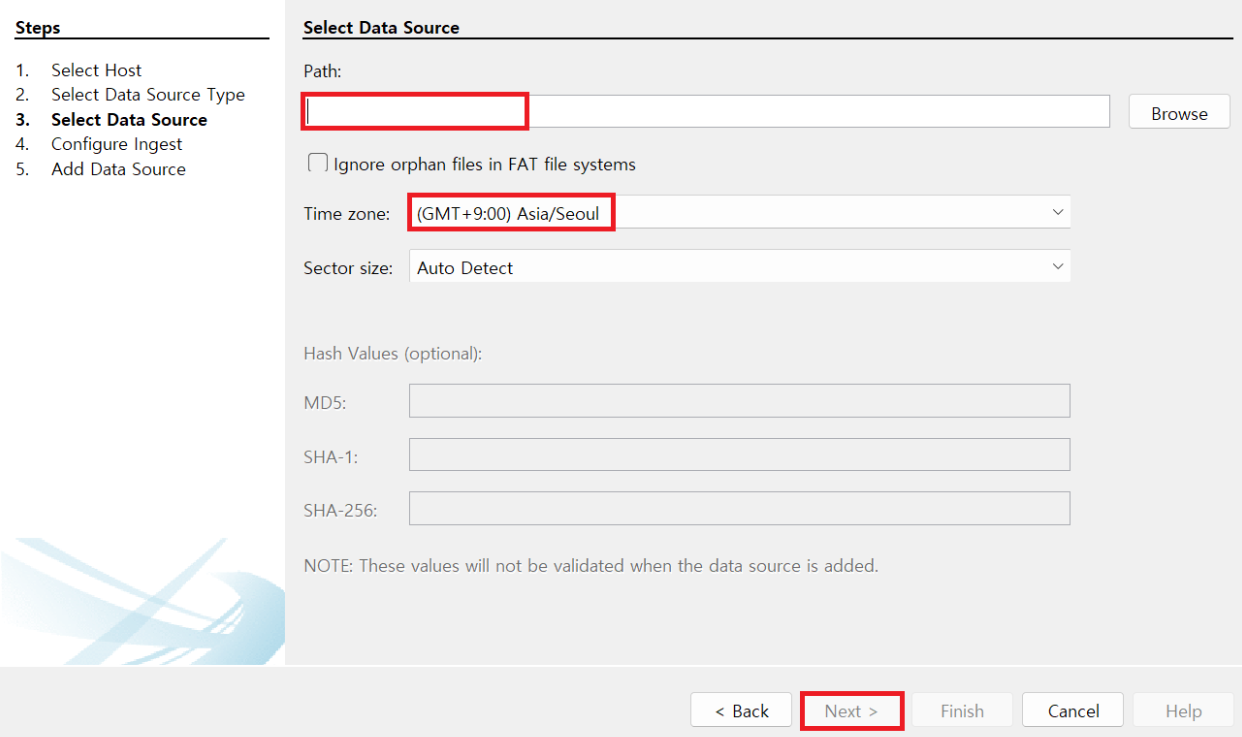

4. Data Source

- Path: 분석 할 이미지 파일 경로

- Data SourceTime zone: 시간 선택 (한국 시간 == UTC+9:00 == GMT+9:00 == KST)

- Sector size: 섹터 사이즈 선택 (대부분 Sector per Bytes == 512)

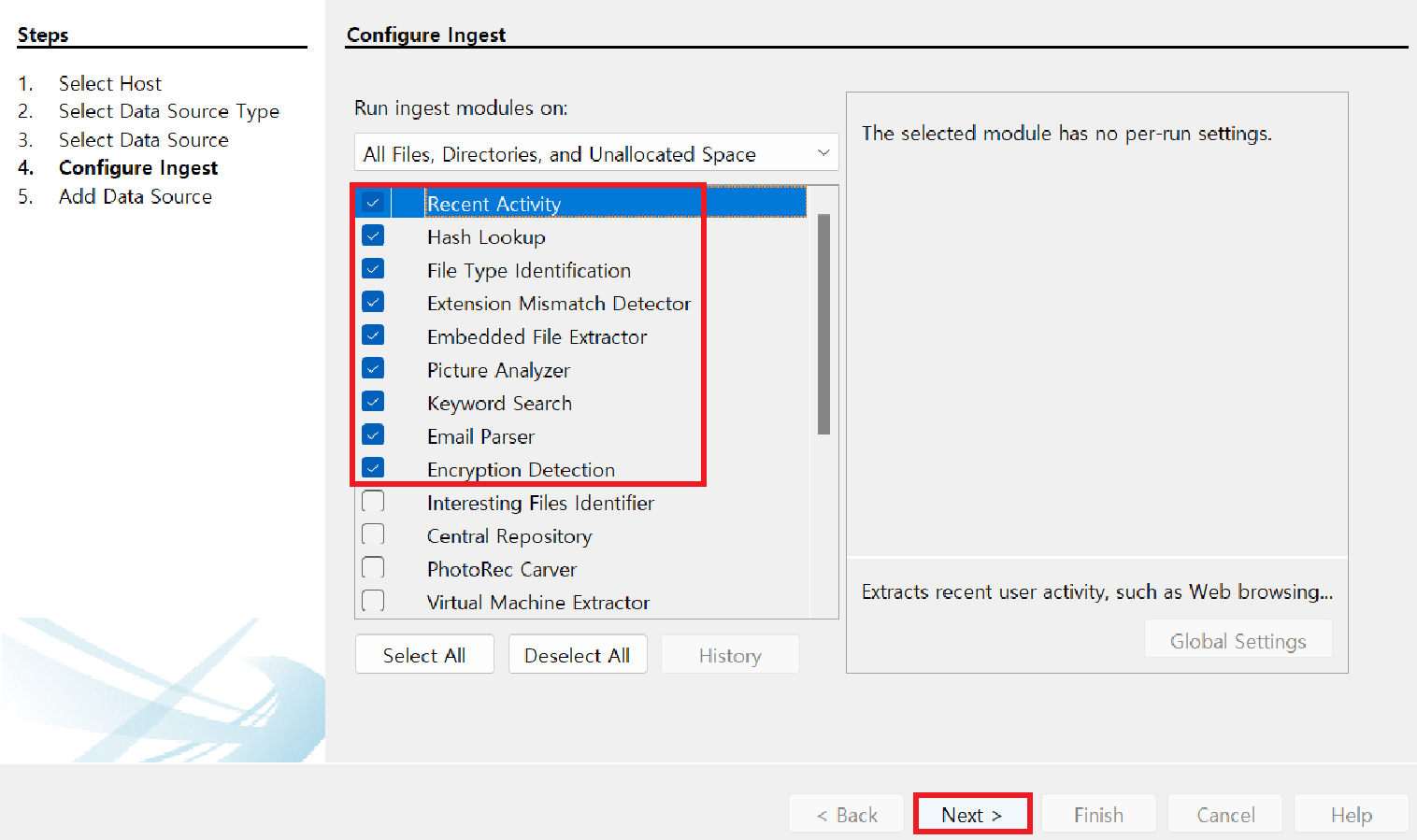

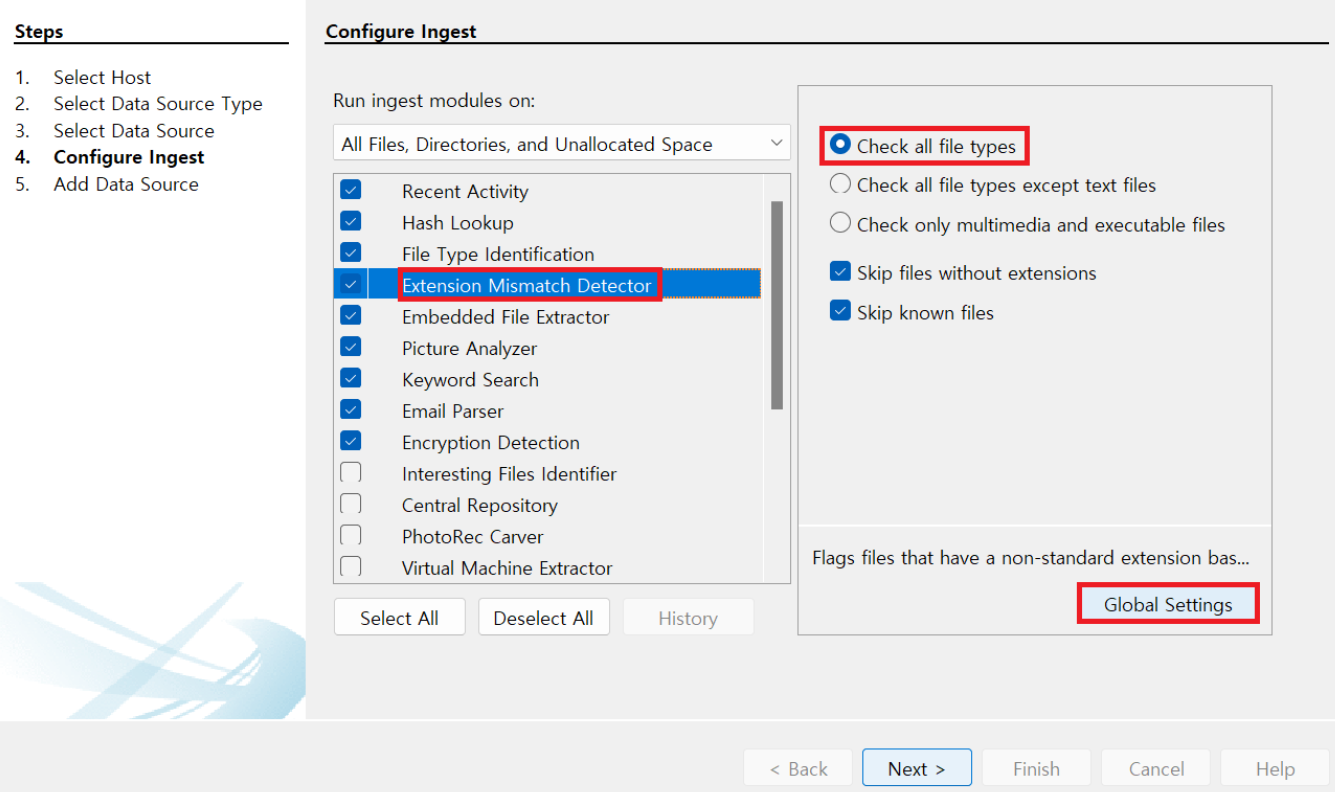

5. Configure Ingest

증거 수집 옵션 설정

- Recent Activity: 운영체제, 프로그램, 웹 브라우저 등의 각종 사용자 행위 분석

- Hash Lookup: 분석 대상의 해시값 분석

- File Type Identification: 시그니처 분석으로 파일 확장자 분석

- Extension Mismatch Detector: 시그니처 분석으로 확장자 변조 의심 파일 분석 (전체 파일 탐색으로 설정)

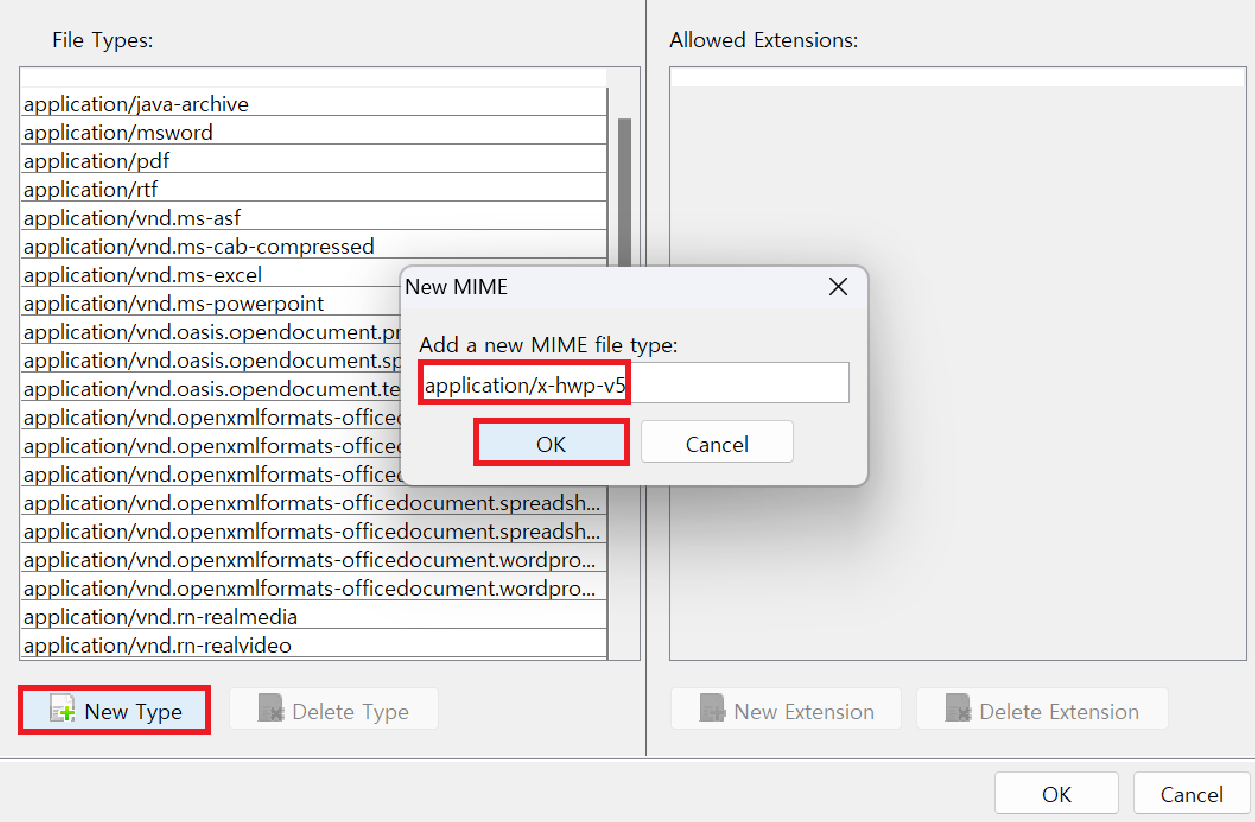

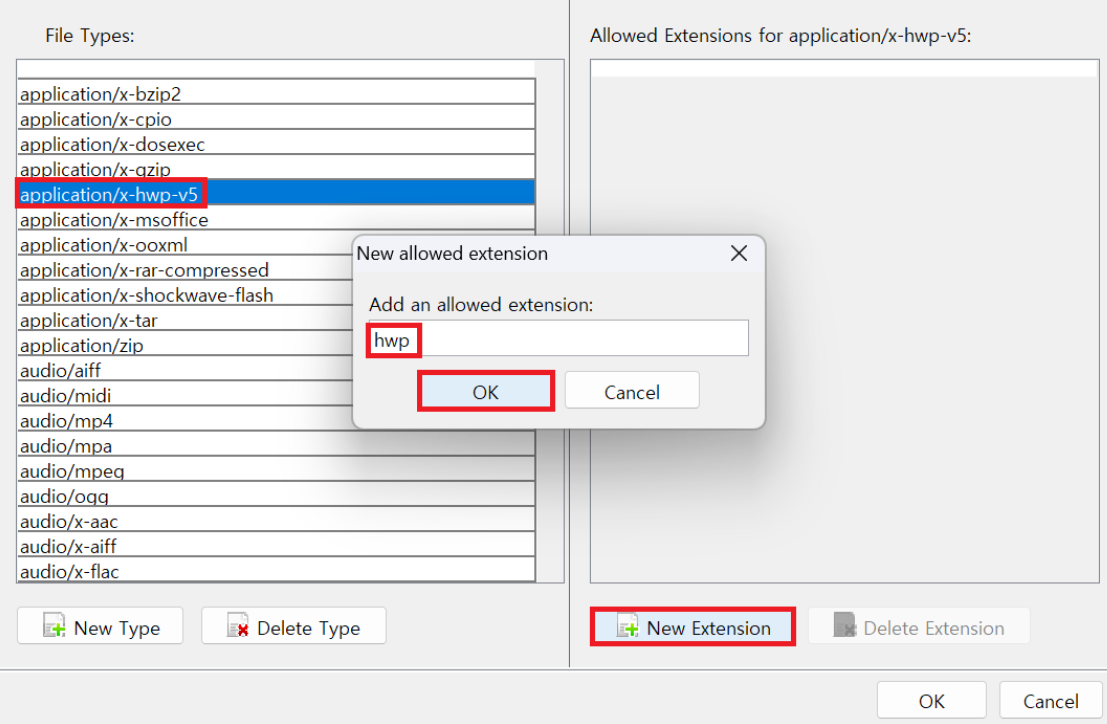

확장자 시그니처 분석에 한글파일(. hwp)은 기본설정에 포함되어 있지 않아 확장자 추가 작업 필요

Extension Mismatch Detector → Global Settings → New Type → "application/x-hwp-v5" → "application/x-hwp-v5" 선택 → New Extension → hwp

- Embedded File Extractor: 압축 파일 및 Office 파일의 내부 구조 분석

- Picture Analyzer: 이미지의 EXIF 분석

- Keyword Search: 검색어 서치 기능 제공

- Email Parser: MBOX(gmail 저장), EML, PST 등의 이메일 분석

- Encryption Detection: 암호화 파일 분석

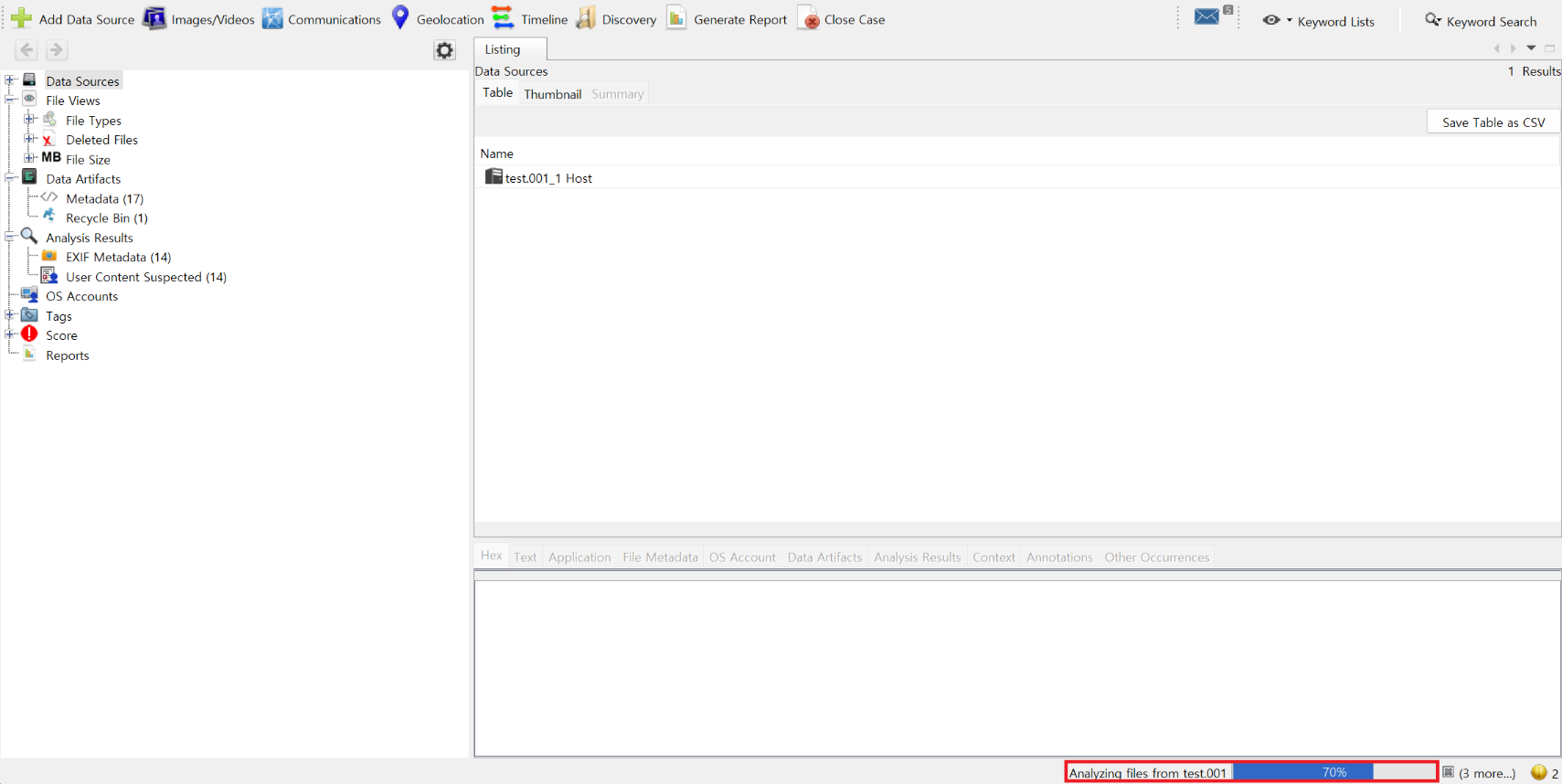

6. Add Data Source

- 우측 하단 분석 진행도 표시

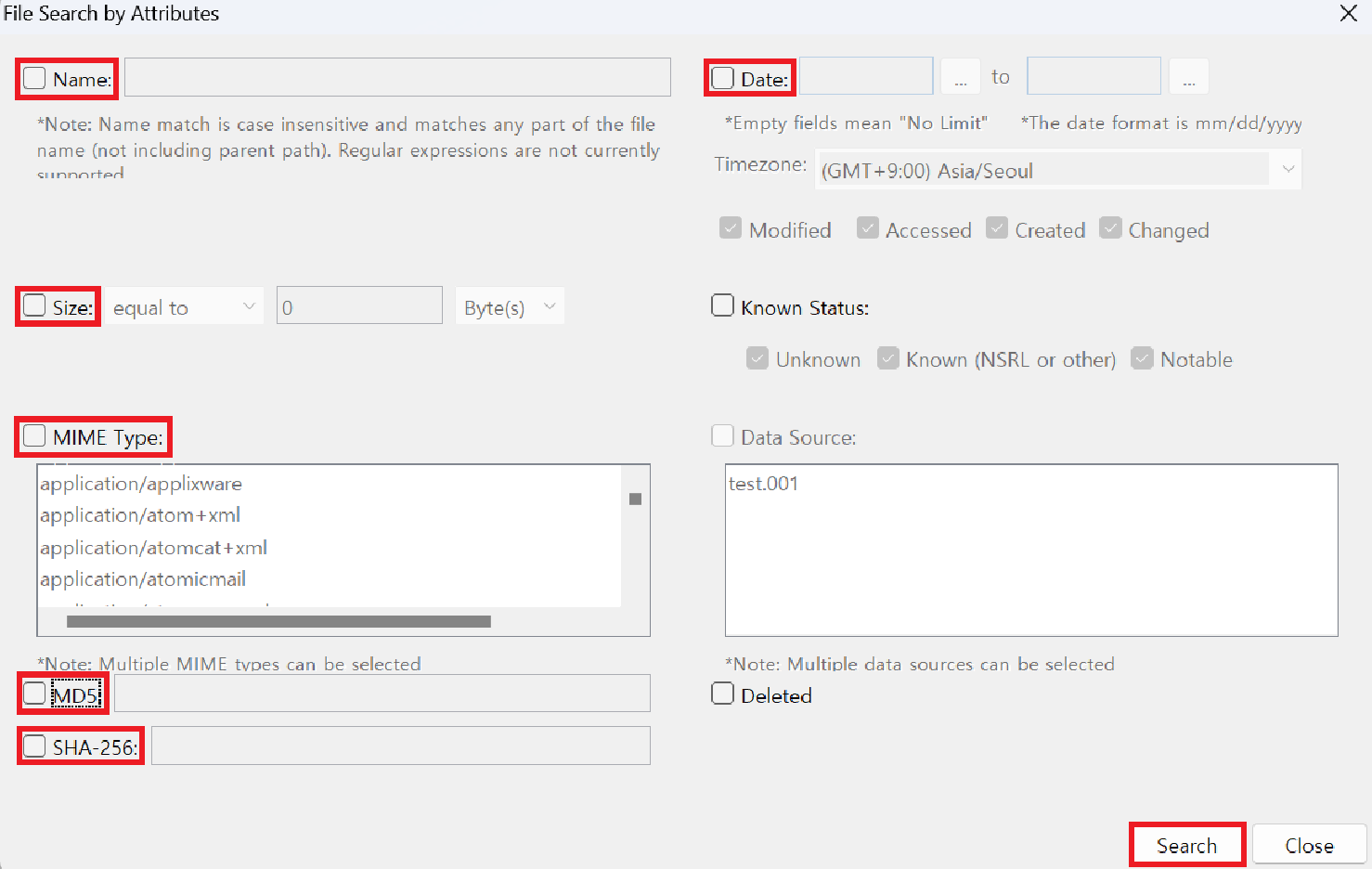

3. File Search

Tools → File Search by Attributes

- 검색 가능한 검색어 (파일 이름, 파일 크기, MIME Type, MD5, SHA-256, 날짜)